Fotos mit Brief und Siegel

Ein Projekt von Associated Press, Hearst, der New York Times, dem Wall Street Journal und IBM soll die Authentizität und Provenienz von Digitalfotos mittels der Blockchain-Technologie überprüfbar machen. Ist das nun endlich die erste Blockchain-Anwendung, die wirklich nützlich ist?

Die Technik der Blockchain wurde in den letzten Jahren vor allem als Grundlage von Krypto-Währungen wie Bitcoin bekannt, deren große Zeit längst wieder vorbei ist. Die Blockchain erschien seitdem als Lösung auf der Suche nach einem Problem. Aber vielleicht ist ja das News Provenance Project genau das?

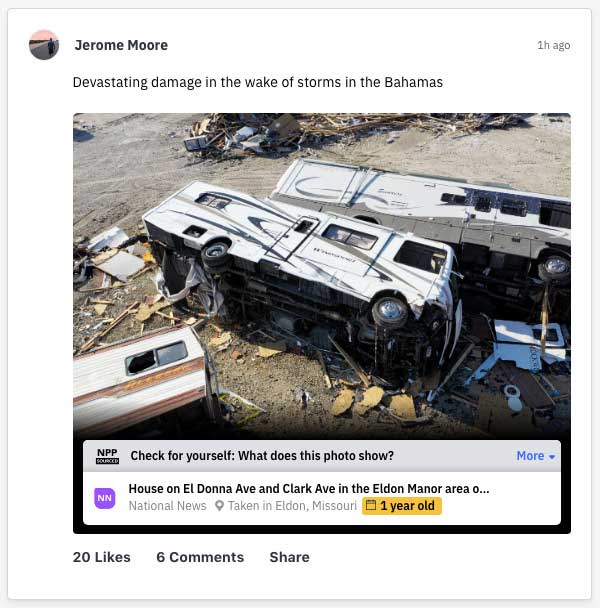

Die Probleme mit Fotos, die einen Bericht über irgendein Ereignis illustrieren sollen, sind deren bisweilen zweifelhafte Authentizität sowie die ebenso zweifelhafte Provenienz. Ein Foto, das beispielsweise die Auswirkungen einer aktuellen Naturkatastrophe zeigen soll, könnte eine Katastrophe an einem anderen Ort und/oder einer anderen Zeit zeigen. Vielleicht wurde das Bild auch verändert und seine Aussage damit manipuliert.

Die technische Lösung, wie sie sich die New York Times vorstellt und wie sie von IBM realisiert werden soll, beruht darauf, ein Bild durch eine digitale Signatur untrennbar mit Informationen über dessen Kontext zu verbinden. Wo und wann ein Foto aufgenommen wurde, von wem und in welchem Zusammenhang, das lässt sich als Metadaten beschreiben. Die Blockchain erfüllt dann die Funktion eines Siegels: Bilddaten und Metadaten werden gewissermaßen in einen Umschlag gesteckt und auf diesen ein Siegel gedrückt. Allerdings ist der Umschlag durchsichtig, so dass man den Inhalt lesen kann – aber nicht verändern, ohne das Siegel zu zerstören. Die Blockchain-Technologie erlaubt, diesen Prozess zu wiederholen – man kann das Bild, gegebenenfalls in bearbeiteter Form, in einem neuen Kontext präsentieren, und auch die Metadaten dieser neuen Verwendung lassen sich wieder versiegeln.

Wenn dieser Aufwand einen Sinn haben soll, braucht man eine Software, die die Metadaten sichtbar macht. Wie so etwas aussehen könnte, illustriert ein „proof of concept“. Die Idee dahinter wirkt allerdings naiv. Ein Bild ließe sich leicht kopieren und dabei die damit verbundenen Metadaten abstreifen; notfalls macht man einen Screenshot und speichert diesen. Das Konzept setzt voraus, dass man Bildern generell misstraut und sie nur dann zum Nennwert nimmt, wenn sie verifizierbare Metadaten über ihre Provenienz enthalten, aber wenn die typischen Internetnutzer so kritisch wären, müsste man sich ohnehin keine Gedanken über Manipulationen machen.

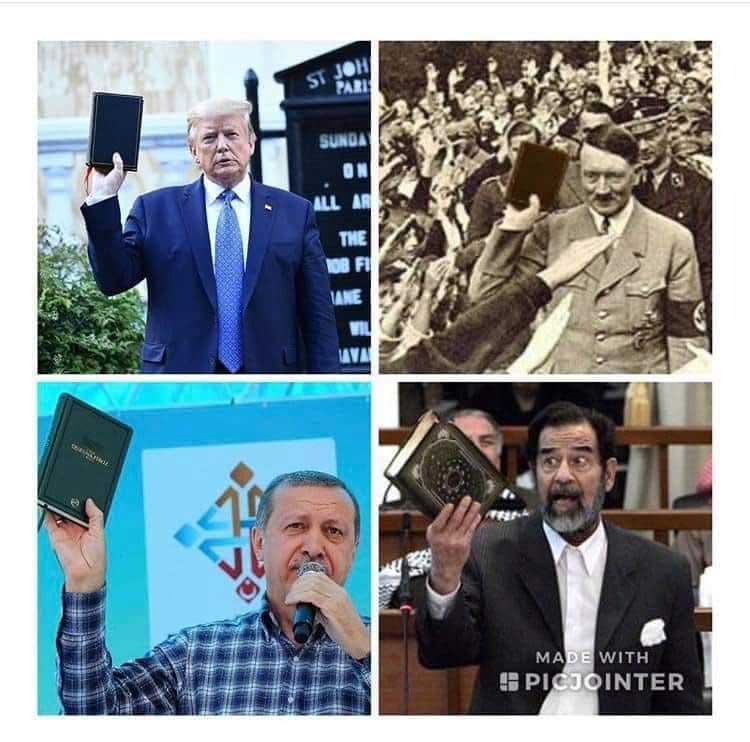

Es ist auch durchweg nicht so schwierig, die Provenienz von Bildern zu überprüfen, die man im Web findet. Nach Donald Trumps bizarrem Auftritt mit einer geliehenen Bibel vor einer Kirche nahe des Weißen Hauses machte beispielsweise ein Bild die Runde, das weitere Politiker mit Büchern in der Hand zeigte:

Es genügte, jeweils eines der Bilder auszuschneiden, in einer eigenen Datei zu sichern, diese im Browser zu öffnen und Googles Bildersuche darauf anzusetzen. Saddam Hussein hielt tatsächlich einen Koran hoch, während er sich im Prozess gegen ihn verteidigte. Auch der türkische Präsident Recep Tayyip Erdoğan berief sich auf den Koran, als er 2015 in der Stadt Batman Wahlkampf machte. Adolf Hitler hingegen mag zwar gelegentlich ein Buch gehalten haben, aber nicht in der Situation, die das Bild zeigt. Wem nicht schon die grobschlächtige Montage verrät, dass es sich um eine Fälschung handelt, dem beweist es der Vergleich mit dem Original:

Auf ähnliche Weise sind schon viele Manipulationen aufgeflogen, auch ohne eine technische Infrastruktur, die diese offenbart. Die gut gemeinte Idee der New York Times und ihrer Kooperationspartner ist nicht robust genug, um Fälschungen zuverlässig aufzudecken, aber sie ist dazu auch nicht notwendig. Was wir wirklich brauchen, ist das Bewusstsein, dass im Internet vorgefundene Bilder nicht unbedingt die Realität abbilden, und die Kompetenz, die Provenienz zweifelhafter Bilder selbst zu bestimmen. Daran mangelt es leider selbst vielen „Digital Natives“.

Abgesehen vom Screenshot fiele mir spontan gleich noch mindestens eine Vorgehensweise ein, um dieses Verfahren zu umgehen bzw. in die Irre zu führen. Sogar gleich noch mit den korrekten Kamera- und wenn man will sogar den GPS-Daten. Aber so ist es wohl – leider – immer: Ein Hase- und Igel-Rennen zwischen denen, die das alles sicherer machen wollen, un jenen, die sich böswillig Gegenstrategien ausdenken.